In un precedente post sul blog, abbiamo annunciato nuovi strumenti di crittografia dei dati per i vostri database 4D. Ora è il momento di sporcarci le mani e conoscere meglio questi strumenti, progettati per essere il più possibile automatici.

Lacrittografia dei dati 4D è semplice: Prima si scelgono i dati da crittografare, poi li si crittografa tramite il Centro di manutenzione e sicurezza (MSC).

Scegliere i dati da crittografare

L’accesso ai dati crittografati ha un impatto sulle prestazioni dell’applicazione, pertanto si consiglia di scegliere con cura i dati da crittografare. La crittografia 4D viene eseguita a livello di tabella, quindi è una buona idea raggruppare le informazioni sensibili in tabelle mirate.

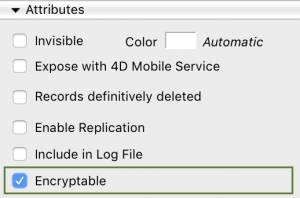

Nuovo attributo

Per le tabelle in modalità Progettazione è disponibile un nuovo attributo Encryptable. La crittografia non viene eseguita in questo caso, ma imposta lo stato di crittografia di una tabella, indicando che può essere crittografata.

Suggerimento da ricordare: Per navigare tra le tabelle e controllare questo attributo, si possono usare le scorciatoie Ctrl + freccia sinistra / Ctrl + freccia destra (Windows) o Cmd + freccia sinistra / Cmd + freccia destra (macOS).

la nuova pagina MSC ENCRYPT

Una volta pronti a crittografare i dati, il modo più semplice per farlo è la nuova pagina Crittografa del MSC. Per crittografare i dati per la prima volta, è sufficiente fare clic sul pulsante Crittografa dati .

Verrà quindi richiesto di scegliere una passphrase.

La pagina Crittografa del MSC fornisce tutte le funzioni necessarie per monitorare la crittografia dei dati. È possibile utilizzare questa pagina per criptare o decriptare il file di dati, nonché per criptare nuovamente il file di dati e modificare la passphrase.

E UNA VOLTA CHE I DATI SONO CIFRATI…

Ecco un elenco di una tabella crittografata in cui non è stata fornita una chiave di crittografia dei dati valida:

Come si può vedere, non viene visualizzato nulla.

Una volta fornita la chiave di crittografia dei dati valida, i dati vengono automaticamente decifrati in memoria quando vengono caricati:

La fornitura della chiave di crittografia dei dati valida consente anche di crittografare i dati sul disco durante un’azione di salvataggio.

fornitura della chiave di crittografia dei dati

Quando si apre un file di dati crittografato, 4D cerca automaticamente una chiave di crittografia dei dati valida a livello di root sui dispositivi collegati (unità flash, disco, ecc.). Se viene trovata una chiave valida, viene consentito l’accesso ai dati crittografati. È possibile salvare più chiavi di crittografia dei dati su un dispositivo. Ciò può essere utile se si cambia la passphrase o se si ripristinano vecchi backup crittografati con vecchie chiavi. Se si utilizza un rack server chiuso a chiave, è possibile memorizzare la chiave di crittografia dei dati su un’unità flash o un altro dispositivo portatile.

Tenete presente che…

La crittografia 4D è molto sicura perché si basa sulla chiave di crittografia dei dati. Senza chiave di crittografia dei dati, non è possibile accedere ai dati crittografati. Questo principio vale per tutti… anche per voi. Quindi non dimenticate… non dovete perdere o dimenticare la vostra chiave di crittografia dei dati!