Dans un précédent article de blog, nous avons annoncé de nouveaux outils de cryptage des données pour vos bases de données 4D. Il est maintenant temps de mettre la main à la pâte et d’en savoir plus sur ces outils qui ont été conçus pour être aussi automatiques que possible.

Lecryptage de vos données 4D est très simple : Choisissez d’abord les données à crypter, puis cryptez-les via le Centre de maintenance et de sécurité (MSC).

Choisissez les données à crypter

Sachez que l’accès aux données cryptées a un impact sur les performances de votre application, il est donc fortement recommandé de choisir avec soin les données que vous souhaitez crypter. Le chiffrement 4D s’effectue au niveau des tables, il est donc judicieux de regrouper les informations sensibles dans des tables ciblées.

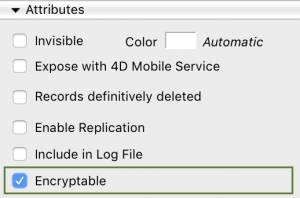

Nouvel attribut

Un nouvel attribut Encryptable est disponible pour les tables en mode Conception. Le chiffrement n’est pas exécuté ici, cela définit le statut de chiffrement d’une table en désignant qu’elle peut être chiffrée.

Conseil à retenir: Pour naviguer dans les tables et vérifier cet attribut, vous pouvez utiliser les raccourcis Ctrl + flèche gauche / Ctrl + flèche droite (Windows) ou Cmd + flèche gauche / Cmd + flèche droite (macOS).

La NOUVELLE PAGE DE CRYPTAGE DU MSC

Une fois que vous êtes prêt à crypter vos données, la façon la plus simple de le faire est via la nouvelle page Crypter du MSC. Pour crypter vos données pour la première fois, il suffit de cliquer sur le bouton Crypter les données .

Il vous sera alors demandé de choisir une phrase de passe.

La page MSC Encrypt fournit toutes les fonctionnalités nécessaires pour contrôler le cryptage de vos données. Vous pouvez utiliser cette page pour crypter ou décrypter le fichier de données, ainsi que pour re-crypter le fichier de données et modifier votre phrase de passe.

ET UNE FOIS que les données sont cryptées …

Voici une forme de liste d’un tableau crypté où la clé de cryptage des données valides n’a pas été fournie :

Comme vous pouvez le constater, rien n’est affiché.

Une fois que la clé de cryptage des données valide est fournie, les données sont automatiquement décryptées en mémoire lors du chargement :

Fournir la clé de cryptage des données valide permet également de crypter les données sur le disque lors d’une action de sauvegarde.

fournir la clé de cryptage des données

Lorsqu’un fichier de données cryptées est ouvert, 4D recherche automatiquement une clé de cryptage des données valide au niveau de la racine sur les périphériques connectés (clé USB, disque, etc.). Si une clé valide est trouvée, l’accès aux données cryptées est accordé. Plusieurs clés de cryptage des données peuvent être enregistrées sur un périphérique. Cela peut être utile si vous changez votre phrase de passe ou si vous restaurez d’anciennes sauvegardes cryptées avec d’anciennes clés. Si vous utilisez un rack de serveur verrouillé, vous pouvez stocker votre clé de cryptage des données sur un lecteur flash ou un autre périphérique portable.

N’oubliez pas…

Le cryptage 4D est très sûr car il repose sur la clé de cryptage des données. Pas de clé de cryptage des données, pas d’accès aux données cryptées. Ce principe s’applique à tout le monde… y compris à vous. N’oubliez donc pas… vous ne devez pas perdre ou oublier votre clé de cryptage des données !